9 estágios do ransomware: como a IA responde em cada estágio

O ransomware recebe esse nome ao requisitar e manter ativos como resgate, extorquindo seu proprietário por dinheiro em troca de discrição e total cooperação no retorno dos dados sequestrados e fornecimento de chaves de descriptografia para permitir a retomada dos negócios.

As demandas médias de resgate estão subindo rapidamente, chegando a US$ 5,3 milhões em 2021, um aumento de 518% em relação ao ano anterior. Mas o custo de recuperação de um ataque de ransomware normalmente excede em muito os pagamentos de resgate: o tempo médio de inatividade após um ataque de ransomware é de 21 dias; e 66% das vítimas de ransomware relatam uma perda significativa de receita após um ataque bem-sucedido.

Nesta série, detalhamos esse enorme tópico passo a passo. O ransomware é um problema de vários estágios, exigindo uma solução também de vários estágios que contenha o ataque de forma autônoma e eficaz em qualquer etapa. Continue lendo para descobrir como o Self-Learning AI e o Autonomous Response interrompem o ransomware.

1. Intrusão inicial (e-mail)

A entrada inicial – o primeiro estágio de um ataque de ransomware – pode ser alcançada por meio de força bruta RDP (serviço de Internet exposto), sites maliciosos e downloads drive-by, uma ameaça interna com credenciais da empresa, vulnerabilidades de sistema e software ou qualquer outros vetores de ataque.

Mas o vetor de ataque inicial mais comum é o e-mail. A maior fraqueza de segurança de uma organização geralmente é seu pessoal – e os invasores são bons em encontrar maneiras de explorar isso. E-mails bem pesquisados, direcionados e com aparência legítima são destinados a funcionários que tentam solicitar uma reação: um clique em um link, a abertura de um anexo ou convencê-los a divulgar credenciais ou outras informações confidenciais.

Gateways só interrompem o que foi visto antes

A maioria das ferramentas de e-mail convencionais se baseia em indicadores anteriores de ataque para tentar identificar a próxima ameaça. Se um e-mail vier de um endereço IP ou domínio de e-mail na lista de bloqueio e usar malware conhecido que tenha sido visto anteriormente em estado selvagem, o ataque poderá ser bloqueado.

Mas a realidade é que os invasores sabem que a maioria das defesas adota essa abordagem histórica e, portanto, atualizam constantemente sua infraestrutura de ataque para contornar essas ferramentas. Ao comprar novos domínios por alguns centavos cada, ou criar malware sob medida com apenas pequenas adaptações ao código, eles podem ultrapassar e superar a abordagem herdada adotada por um gateway de e-mail típico.

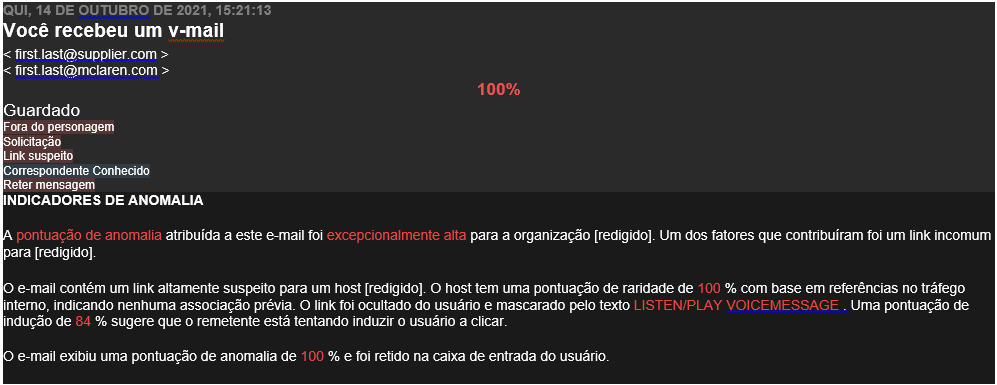

Exemplo do mundo real: ataque de phishing na cadeia de suprimentos

Por outro lado, a compreensão em evolução da Darktrace de ‘normal’ para cada usuário de e-mail na organização permite detectar desvios sutis que apontam para uma ameaça – mesmo que o remetente ou qualquer conteúdo malicioso do e-mail seja desconhecido pela inteligência de ameaças. Foi isso que permitiu que a tecnologia interrompesse um ataque que recentemente teve como alvo a McLaren Racing, com e-mails enviados a uma dúzia de funcionários da organização, cada um contendo um link malicioso. Esse possível precursor do ransomware atravessou as ferramentas convencionais de e-mail – em grande parte porque foi enviado de um fornecedor conhecido – no entanto, a Darktrace reconheceu o sequestro de conta e reteve o e-mail.

>>>> Leia o estudo de caso completo

2. Intrusão inicial (lado do servidor)

Com as organizações expandindo rapidamente seu perímetro voltado para a Internet, essa superfície de ataque aumentada abriu caminho para um aumento nos ataques de força bruta e no lado do servidor.

Várias vulnerabilidades contra esses servidores e sistemas voltados para a Internet foram divulgadas este ano e, para os invasores, direcionar e explorar a infraestrutura voltada para o público é mais fácil do que nunca – a varredura da Internet em busca de sistemas vulneráveis é simplificada com ferramentas como Shodan ou MassScan.

Os invasores também podem obter uma invasão inicial por meio de força bruta RDP ou credenciais roubadas, com os invasores geralmente reutilizando credenciais legítimas de despejos de dados anteriores. Isso tem uma precisão muito maior e é menos barulhento do que um ataque clássico de força bruta.

Muitos ataques de ransomware usam o RDP como vetor de entrada. Isso faz parte de uma tendência mais ampla de ‘Living off the Land’: usar ferramentas legítimas de prateleira (abusando do protocolo RDP, SMB1 ou várias ferramentas de linha de comando WMI ou Powershell) para desfocar a detecção e a atribuição combinando-se com a atividade do administrador típico. Garantir que os backups sejam isolados, as configurações reforçadas e os sistemas corrigidos não é suficiente – é necessária a detecção em tempo real de cada ação anômala.

Antivírus, firewalls e SIEMs

Em casos de downloads de malware, o antivírus de endpoint os detectará se, e somente se, o malware já tiver sido visto e registrado anteriormente. Os firewalls geralmente exigem configuração por organização e geralmente precisam ser modificados com base nas necessidades dos negócios. Se o ataque atingir o firewall onde uma regra ou assinatura não corresponder, novamente, ele ignorará o firewall.

As ferramentas SIEM e SOAR também procuram malware conhecido sendo baixado, aproveitam regras pré-programadas e usam respostas pré-programadas. Embora essas ferramentas procurem padrões, esses padrões são definidos antecipadamente e essa abordagem depende que um novo ataque tenha características suficientemente semelhantes aos ataques que foram vistos antes.

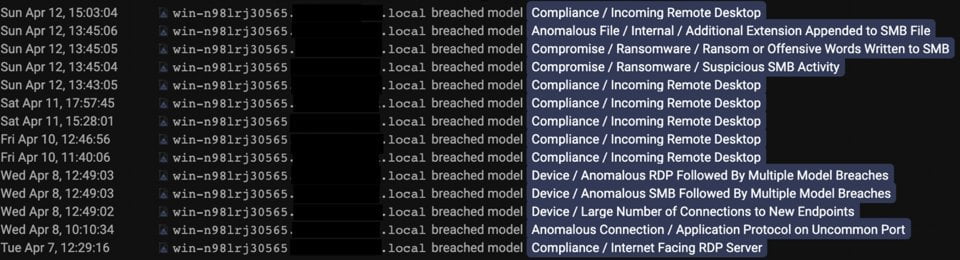

Exemplo do mundo real: ransomware Dharma

A Darktrace detectou um ataque de ransomware Dharma direcionado contra uma organização do Reino Unido que explora uma conexão RDP aberta por meio de servidores voltados para a Internet. O servidor RDP começou a receber um grande número de conexões de entrada de endereços IP raros na Internet. É altamente provável que a credencial RDP usada neste ataque tenha sido comprometida em um estágio anterior – seja por meio de métodos comuns de força bruta, ataques de preenchimento de credenciais ou phishing. De fato, uma técnica que cresce em popularidade é comprar credenciais RDP em marketplaces e pular para o acesso inicial.

Infelizmente, neste caso, sem o Autonomous Response instalado, o ataque do ransomware Dharma continuou até seus estágios finais, nos quais a equipe de segurança foi forçada a uma ação pesada e disruptiva de desligar o servidor RDP no meio da criptografia.

>>>> Leia o estudo de caso completo

3. Estabeleça um ponto de apoio e C2

Seja por meio de um phishing bem-sucedido, um ataque de força bruta ou algum outro método, o invasor está dentro. Agora, eles fazem contato com o(s) dispositivo(s) violado(s) e estabelecem um ponto de apoio.

Este estágio permite que os invasores controlem os estágios subsequentes do ataque remotamente. Durante essas comunicações de comando e controle (C2), outros malwares também podem passar do invasor para os dispositivos. Isso os ajuda a estabelecer uma posição ainda maior dentro da organização e os prepara para o movimento lateral.

Os invasores podem adaptar a funcionalidade do malware com uma variedade de plug-ins prontos, permitindo que eles permaneçam escondidos na empresa sem serem detectados. O ransomware mais moderno e sofisticado é capaz de se adaptar ao ambiente circundante e operar de forma autônoma, misturando-se à atividade regular, mesmo quando desligado de seu servidor de comando e controle. Essas cepas de ransomware ‘autossuficientes’ representam um grande problema para as defesas tradicionais que dependem de interromper ameaças apenas com base em suas conexões externas maliciosas.

Visualizando conexões isoladamente versus entendendo o negócio

Ferramentas de segurança convencionais, como IDS e firewalls, tendem a analisar as conexões isoladamente, e não no contexto de conexões anteriores e potencialmente relevantes, tornando o comando e o controle muito difíceis de detectar.

IDS e firewalls podem bloquear domínios ‘ruins conhecidos’ ou usar algum bloqueio geográfico, mas é aí que um invasor provavelmente aproveitaria a nova infraestrutura.

Essas ferramentas também não tendem a analisar coisas como a periodicidade, como se uma conexão está sinalizando em um intervalo regular ou irregular, ou a idade e raridade do domínio no contexto do ambiente.

Com a compreensão em evolução da Darktrace sobre a empresa digital, conexões C2 suspeitas e os downloads que as seguem são detectados, mesmo quando conduzidos usando programas ou métodos regulares. A tecnologia de IA correlaciona vários sinais sutis de ameaça – um pequeno subconjunto dos quais inclui conexões anômalas a terminais jovens e/ou incomuns, downloads de arquivos anômalos, área de trabalho remota recebida e uploads e downloads de dados incomuns.

Uma vez que eles são detectados como uma ameaça, o Autonomous Response interrompe essas conexões e downloads, enquanto permite que a atividade normal de negócios continue.

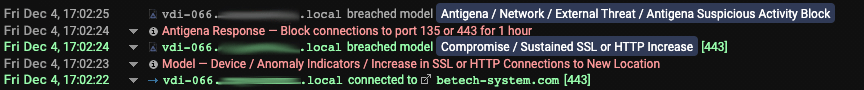

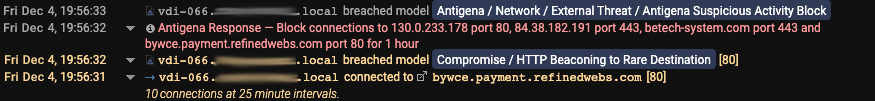

Exemplo do mundo real: ataque WastedLocker

Quando um ataque de ransomware WastedLocker atingiu uma organização agrícola dos EUA, a Darktrace detectou imediatamente a atividade inicial incomum de SSL C2 (com base em uma combinação de raridade de destino, JA3 incomum e análise de frequência). O Antigena (neste caso configurado em modo passivo e, portanto, sem permissão para realizar ações autônomas) sugeriu bloquear instantaneamente o tráfego C2 na porta 443 e a varredura interna paralela na porta 135.

Quando o beaconing foi observado posteriormente para bywce.payment.refinedwebs[.]com, desta vez por HTTP para /updateSoftwareVersion, o Antigena escalou sua resposta bloqueando os outros canais C2.

>>>>> Leia o estudo de caso completo

4. Movimento lateral

Depois que um invasor estabelece uma posição dentro de uma organização, ele começa a aumentar seu conhecimento sobre o patrimônio digital mais amplo e sua presença nele. É assim que eles encontrarão e acessarão os arquivos que tentarão exfiltrar e criptografar. Começa o reconhecimento: escaneando a rede; construindo uma imagem de seus dispositivos componentes; identificar a localização dos ativos mais valiosos.

Então o atacante começa a se mover lateralmente. Eles infectam mais dispositivos e procuram aumentar seus privilégios – por exemplo, obtendo credenciais de administrador – aumentando assim seu controle sobre o ambiente. Uma vez que tenham obtido autoridade e presença dentro da propriedade digital, eles podem avançar para os estágios finais do ataque.

O ransomware moderno possui funções integradas que permitem pesquisar automaticamente por senhas armazenadas e se espalhar pela rede. As cepas mais sofisticadas são projetadas para se construir de maneira diferente em diferentes ambientes, de modo que a assinatura está mudando constantemente e é mais difícil de detectar.

Ferramentas legadas: uma resposta direta a ameaças conhecidas

Como dependem de regras e assinaturas estáticas, as soluções herdadas lutam para impedir o movimento lateral e a escalação de privilégios sem também impedir as operações comerciais essenciais. Embora, em teoria, uma organização que utilize firewalls e NAC internamente com segmentação de rede adequada e uma configuração perfeita possa impedir o movimento lateral entre redes, é quase impossível manter um equilíbrio perfeito entre controles de proteção e disruptivos.

Algumas organizações contam com o Intrusion Prevent Systems (IPS) para negar o tráfego de rede quando ameaças conhecidas são detectadas em pacotes, mas, como nos estágios anteriores, novos malwares evitarão a detecção, e isso exige que o banco de dados seja constantemente atualizado. Essas soluções também ficam nos pontos de entrada/saída, limitando a visibilidade da rede. Um Sistema de Detecção de Intrusão (IDS) pode ficar fora de linha, mas não tem recursos de resposta.

Uma abordagem de autoaprendizagem

A IA da Darktrace realiza um autoaprendizado sobre a organização, permitindo detectar atividades suspeitas indicativas de movimento lateral, independentemente de o invasor usar nova infraestrutura ou ‘viver da terra’. A atividade incomum potencial que o Darktrace detecta inclui atividade de varredura incomum, atividade incomum de SMB, RDP e SSH. Outros modelos que disparam nesta fase incluem:

- Atividade suspeita em dispositivo de alto risco

- EXE numérico na gravação SMB

- Controle de serviço novo ou incomum

O Autonomous Response então toma uma ação direcionada para interromper a ameaça neste estágio, bloqueando conexões anômalas, reforçando o ‘padrão de vida’ do dispositivo infectado ou reforçando o ‘padrão de vida’ do grupo – agrupando automaticamente os dispositivos em grupos de pares e impedindo que um dispositivo faça qualquer coisa que seu grupo de pares não tenha feito.

Onde o comportamento malicioso persistir, e somente se necessário, o Darktrace colocará em quarentena um dispositivo infectado.

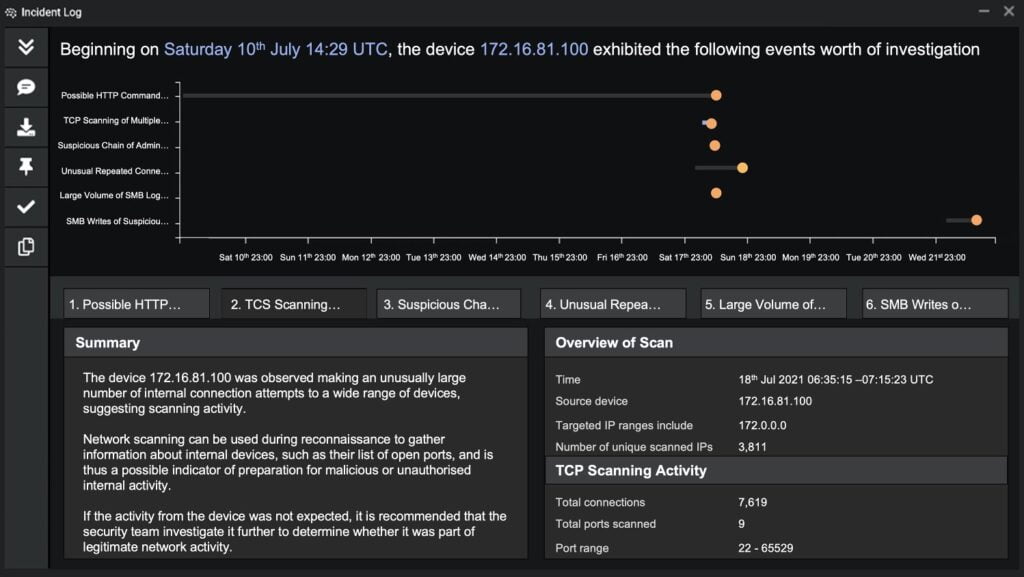

Exemplo do mundo real: cadeia incomum de conexões RDP

Em uma organização em Cingapura, um servidor comprometido levou à criação de uma botnet, que começou a se mover lateralmente, predominantemente estabelecendo cadeias de conexões RDP incomuns. O servidor então começou a fazer conexões externas SMB e RPC para pontos de extremidade raros na Internet, na tentativa de encontrar outros hosts vulneráveis.

Outras atividades de movimento lateral detectadas pelo Darktrace incluíram as repetidas tentativas falhadas de acessar vários dispositivos internos pelo protocolo de compartilhamento de arquivos SMB com uma variedade de nomes de usuário diferentes, implicando tentativas de acesso à rede de força bruta.

>>>> Leia o estudo de caso completo

5. Exfiltração de dados

No passado, o ransomware era simplesmente criptografar um sistema operacional e arquivos de rede.

Em um ataque moderno, à medida que as organizações se protegem contra a criptografia maliciosa, tornando-se cada vez mais diligentes com os backups de dados, os agentes de ameaças passaram a adotar a ‘extorsão dupla’, onde exfiltram dados importantes e destroem backups antes que a criptografia ocorra. Os dados exfiltrados são usados para chantagear as organizações, com invasores ameaçando publicar informações confidenciais online ou vendê-las aos concorrentes da organização se não forem pagos.

As variantes modernas de ransomware também procuram repositórios de armazenamento de arquivos em nuvem, como Box, Dropbox e outros.

Muitos desses incidentes não são públicos porque, se o IP for roubado, as organizações nem sempre são legalmente obrigadas a divulgá-lo. No entanto, no caso de dados de clientes, as organizações são obrigadas por lei a divulgar o incidente e enfrentar o ônus adicional dos arquivos de conformidade – e vimos isso aumentar nos últimos anos (Marriot, US$ 23,8 milhões; British Airways, US$ 26 milhões; Equifax, US$ 575 milhões). Há também o golpe de reputação associado à necessidade de informar aos clientes que ocorreu uma violação de dados.

Ferramentas legadas: a mesma velha história

Para aqueles que estão acompanhando, a narrativa agora soará familiar: para interromper um ataque de ransomware neste estágio, a maioria das defesas depende de definições pré-programadas de ‘ruim’ ou tem regras construídas para combater diferentes cenários que colocam as organizações em uma situação de risco, interminável jogo de gato e rato.

Um firewall e um proxy podem bloquear conexões com base em políticas pré-programadas com base em endpoints ou volumes de dados específicos, mas é provável que um invasor ‘viva da terra’ e utilize um serviço que geralmente é permitido pela empresa.

A eficácia dessas ferramentas varia de acordo com os volumes de dados: elas podem ser eficazes para ataques ‘smash and grab’ usando malware conhecido e sem empregar nenhuma técnica de evasão de defesa, mas é improvável que detectem exfiltração ‘baixa e lenta’ e novas ou sofisticadas deformações.

Por outro lado, porque por natureza envolve uma quebra do comportamento esperado, a exfiltração de dados ainda menos visível, baixa e lenta é detectada pelo Darktrace e interrompida com o Autonomous Response. Nenhum arquivo confidencial é perdido e os invasores não conseguem extorquir um pagamento de resgate por meio de chantagem.

Exemplo do mundo real: cadeia incomum de conexões RDP

Torna-se mais difícil encontrar exemplos de como o Antigena interrompe o ransomware nesses estágios posteriores, pois a ameaça geralmente é contida antes de chegar tão longe. Esta é a faca de dois gumes da segurança eficaz – a contenção antecipada contribui para uma narrativa ruim! No entanto, podemos ver os efeitos de um ataque de ransomware de extorsão dupla em uma empresa de energia no Canadá. A organização tinha o Enterprise Immune System, mas não o Antigena, e sem ninguém monitorando ativamente as detecções de IA da Darktrace, o ataque foi autorizado a se desenrolar.

O invasor conseguiu se conectar a um servidor de arquivos interno e baixar 1,95 TB de dados. O dispositivo também foi visto baixando o software Rclone – uma ferramenta de código aberto, que provavelmente foi aplicada para sincronizar dados automaticamente com o serviço de armazenamento de arquivos legítimo pCloud. Após a conclusão da exfiltração de dados, os ‘servidores’ do dispositivo finalmente começaram a criptografar arquivos em 12 dispositivos com a extensão *.06d79000 . Como na maioria dos incidentes de ransomware, a criptografia ocorreu fora do horário comercial – durante a noite no horário local – para minimizar a chance de a equipe de segurança responder rapidamente.

>>>> Leia todos os detalhes do ataque

Deve-se notar que a ordem exata dos estágios 3-5 acima não é imutável e varia de acordo com o ataque. Às vezes, os dados são exfiltrados e, em seguida, há mais movimento lateral e adicional C2 beaconing. Todo este período é conhecido como o ‘tempo de permanência’. Às vezes, ocorre em apenas alguns dias, outras vezes, os invasores podem persistir por meses, coletando lentamente mais informações e exfiltrando dados de maneira ‘baixa e lenta’ para evitar a detecção de ferramentas baseadas em regras configuradas para sinalizar qualquer transferência de dados acima de um determinado limite. Somente por meio de uma compreensão holística da atividade maliciosa ao longo do tempo, uma tecnologia pode identificar esse nível de atividade e permitir que a equipe de segurança remova a ameaça antes que ela atinja os últimos e mais prejudiciais estágios do ransomware.

6. Criptografia de dados

Usando criptografia simétrica, criptografia assimétrica ou uma combinação das duas, os invasores tentam inutilizar o máximo de dados possível na rede da organização antes que o ataque seja detectado.

Como apenas os invasores têm acesso às chaves de descriptografia relevantes, eles agora têm controle total sobre o que acontece com os dados da organização.

Resposta e interrupção pré-programadas

Existem muitas famílias de ferramentas que afirmam interromper a criptografia dessa maneira, mas cada uma contém pontos cegos que permitem que um invasor sofisticado evite a detecção nesse estágio crucial. Onde eles agem, geralmente é altamente perturbador, causando grandes paralisações e impedindo que uma empresa continue suas operações normais.

Os firewalls internos impedem que os clientes acessem os servidores, portanto, uma vez que um invasor tenha penetrado nos servidores usando qualquer uma das técnicas descritas acima, eles terão total liberdade para agir como quiserem.

Da mesma forma, as ferramentas antivírus procuram apenas malware conhecido. Se o malware não foi detectado até este ponto, é altamente improvável que o antivírus atue aqui.

Parando a criptografia de forma autônoma

Mesmo que ferramentas e métodos familiares sejam usados para conduzi-lo, o Autonomous Response pode impor o ‘padrão de vida’ normal para dispositivos que tentam criptografia, sem usar regras ou assinaturas estáticas. Essa ação pode ser realizada de forma independente ou por meio de integrações com controles de segurança nativos, maximizando o retorno de outros investimentos em segurança. Com uma Resposta Autônoma direcionada, as operações comerciais normais podem continuar enquanto a criptografia é evitada.

7. Nota de resgate

É importante observar que nos estágios anteriores à criptografia, esse ataque de ransomware ainda não é “ransomware”. Só nesta fase é que recebe o seu nome.

Uma nota de resgate é implantada. Os invasores solicitam pagamento em troca de uma chave de descriptografia e ameaçam a liberação de dados confidenciais exfiltrados. A organização deve decidir se deve pagar o resgate ou perder seus dados, possivelmente para a concorrência ou para o público. A demanda média feita por agentes de ameaças de ransomware aumentou em 2021 para US$ 5,3 milhões, com a empresa de processamento de carne JBS pagando US$ 11 milhões e a DarkSide recebendo mais de US$ 90 milhões em pagamentos de Bitcoin após o incidente Colonial Pipeline.

Todos os estágios até este ponto representam um típico e tradicional ataque de ransomware. Mas o ransomware está mudando da criptografia indiscriminada de dispositivos para invasores que visam a interrupção dos negócios em geral, usando várias técnicas para manter suas vítimas em resgate. Métodos adicionais de extorsão incluem não apenas exfiltração de dados, mas sequestro de domínio corporativo, exclusão ou criptografia de backups, ataques contra sistemas próximos a sistemas de controle industrial, visando VIPs de empresas… a lista continua.

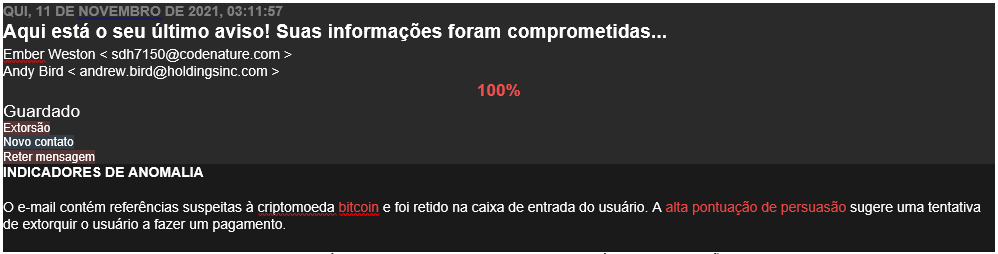

Às vezes, os invasores simplesmente pulam direto do estágio 2 para o 6 e pulam direto para a extorsão. A Darktrace recentemente interrompeu um ataque por e-mail que mostrava um invasor ignorando o trabalho duro e tentando pular direto para a extorsão em um e-mail. O atacante alegou ter comprometido os dados confidenciais da organização, solicitando o pagamento em bitcoin pela recuperação. Independentemente de as alegações serem verdadeiras ou não, esse ataque mostra que a criptografia nem sempre é necessária para extorsão, e esse tipo de assédio existe em várias formas.

Assim como no exemplo de e-mail que exploramos na primeira postagem desta série, o Antigena Email foi capaz de intervir e interromper esse e-mail onde outras ferramentas de e-mail o teriam deixado passar, interrompendo essa tentativa de extorsão potencialmente dispendiosa.

Seja por meio de criptografia ou algum outro tipo de chantagem, a mensagem é sempre a mesma: “Pague, ou então…”. Nesse estágio, é tarde demais para começar a pensar em qualquer uma das opções descritas acima que estavam disponíveis para a organização, que teriam parado o ataque em seus estágios iniciais. Há apenas um dilema. “Pagar ou não pagar” – eis a questão.

Muitas vezes, as pessoas acreditam que seus problemas de pagamento terminaram após o estágio de pagamento do resgate, mas, infelizmente, estão apenas começando a arranhar a superfície…

8. Limpeza

Esforços são feitos para tentar proteger as vulnerabilidades que permitiram que o ataque ocorresse inicialmente – a organização deve estar ciente de que aproximadamente 80% das vítimas de ransomware serão de fato alvo novamente no futuro.

As ferramentas legadas em grande parte falham em esclarecer as vulnerabilidades que permitiram a violação inicial. Como procurar uma agulha em um palheiro incompleto, as equipes de segurança terão dificuldade para encontrar informações úteis nos logs limitados oferecidos por firewalls e IDSs. As soluções antivírus podem revelar alguns malwares conhecidos, mas não conseguem identificar novos vetores de ataque.

Com o Cyber AI Analyst da Darktrace, as organizações têm total visibilidade sobre todas as etapas do ataque, em todas as áreas de cobertura de seu patrimônio digital, eliminando o mistério dos ataques de ransomware. Eles também podem ver as ações que teriam sido tomadas para interromper o ataque pela Resposta Autônoma.

9. Recuperação

A organização começa a tentar colocar seu ambiente digital em ordem. Mesmo que tenha pago por uma chave de descriptografia, muitos arquivos podem permanecer criptografados ou corrompidos. Além dos custos do pagamento do resgate, desligamentos de rede, interrupção de negócios, esforços de remediação e contratempos de relações públicas, todos incorrem em grandes perdas financeiras.

A organização da vítima também pode sofrer custos adicionais de reputação, com 66% das vítimas relatando uma perda significativa de receita após um ataque de ransomware e 32% relatando a perda de talentos de nível C como resultado direto do ransomware.

Conclusão

Embora os estágios de alto nível descritos acima sejam comuns na maioria dos ataques de ransomware, no minuto em que você começa a analisar os detalhes, percebe que cada ataque de ransomware é diferente.

Como muitos ataques de ransomware direcionados ocorrem por meio de afiliados de ransomware, as ferramentas, técnicas e procedimentos (TTPs) exibidos durante as invasões variam muito, mesmo quando o mesmo malware de ransomware é usado. Isso significa que, mesmo comparando dois ataques de ransomware diferentes usando a mesma família de ransomware, é provável que você encontre TTPs completamente diferentes. Isso torna impossível prever como será o ransomware de amanhã.

Este é o prego no caixão para ferramentas tradicionais que são baseadas em dados históricos de ataques. Os exemplos acima demonstram que a tecnologia de autoaprendizagem e a Resposta Autônoma são a única solução que interrompe o ransomware em todas as etapas, no e-mail e na rede.