Nova versão do ransomware LockBit possui programa de recompensa para bugs

A evolução do cibercrime como indústria não tem limites. É o que mostra a versão 3.0 do ransomware Lockbit que, além e trazer novos meios de pagamento e ampliar suas ferramentas de extorsão, fez um chamado à comunidade: trata-se de um programa de recompensa em caso de descoberta de bugs no ransomware.

E não se trata de microrrecompensa, não. Publicação feita pelo grupo afirma que os valores de recompensas podem variar de US$ 1 mil até US$ 1 milhão, dependendo do tipo e características dos problemas encontrados. Para isso, valem tanto falhas no próprio software, como na parte de implantação das pragas e recebimento de dados, incluindo aí as aberturas ligas à rede Tor, responsável pela comunicação encriptada entre criminosos e vítimas.

Na escala de pagamento, a recompensa é para brechas que poderiam permitir encontrar os responsáveis pelas operações criminosas. Além disso, a comunicação afirma que “ideias brilhantes”, por exemplo novas ferramentas de exploração, comprometimento de redes e extorsão também serão bem remuneradas. E, é claro, serão pagas as descobertas de brechas que pudessem possibilitar a recuperação de arquivos travados sem pagamento de resgate.

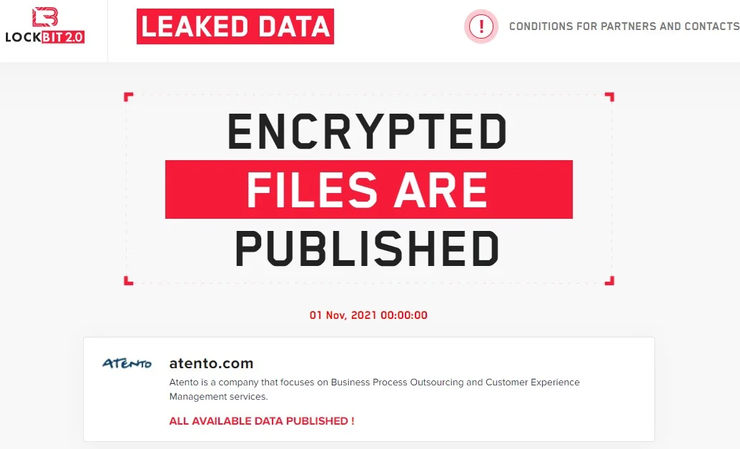

Além de tudo isso, o lançamento do LockBit 3.0 traz também a possibilidade de dados roubados de empresas atacadas serem comprados por terceiros diretamente no site do grupo. Trata-se de forma de monetização totalmente nova, que difere da atividade registrada até agora, pois as informações eram liberadas após um prazo, quando o resgate não era pago.

Como todo software profissional, a nova versão do ransomware chega ao mercado após dois meses de testes Beta e utilização em ataques direcionados, que foram utilizados para testar a eficiência das novas ferramentas. O formato dos arquivos travados também mudou e houve melhorias nas ferramentas de encriptação, para dificultar ainda mais a recuperação dos dados sequestrados. Por fim, os pagamentos passam a serem feitos na criptomoeda Zcash, um ativo mais difícil de rastrear do que Bitcoin, o que dificulta para as autoridades monitorarem a atividade do grupo.

Lockbit é o mais rápido na encriptação

Estudo recente conduzido pela Splunk colocou testou quais são as famílias de razomware que encriptam mais rapidamente os dados após a infecção de uma rede. Dezenas de famílias de razomwares foram colocadas à prova de velocidade de encriptação em um estudo conduzido por pesquisadores em segurança da informação. A escolha privilegiou os grupos mais notáveis atualmente, dentre os quais estavam LockBit, REvil, Conti, Babuk, Avaddon, Dark Side e outros.

Chamou a atenção o tempo de resposta do LockBit, por ter obtido a média de apenas 5 minutos e 50 segundos. A média das outras famílias passou de 40 minutos, havendo cases de quase 2 horas. A variante mais rápida do LockBit, de acordo com o estudo, criptografou 25 mil arquivos por minuto.

Para chegar aos resultados, os pesquisadores testaram cada uma de 10 amostras por família em quatro perfis de host, totalizando 400 testes de criptografia (10 famílias x 10 amostras por família x 4 perfis). E para medir a velocidade do processo, coletaram 98.561 arquivos de teste de um corpus de arquivos públicos, totalizando 53GB. Por fim, simularam uma configuração de rede corporativa real, em que hardware do sistema host e as configurações do sistema operacional variavam, fugindo das condições perfeitas do laboratório.

Apesar dos resultados, os próprios pesquisadores questionam a importância do tempo de encriptação como fator importante para a detecção de ataques de ransomware. Outros fatores como os períodos de reconhecimento, roubo de credenciais, escalonamento de privilégios, movimento lateral, filtragem de dados etc. são tão importantes quanto.

Além disso, aos fins de semana as equipes de TI trabalham em escala reduzida, e é quando a maioria das tentativas de criptografia dos grupos de ransomware é concluída com sucesso, fazendo com que o tempo de encriptografia não seja relevante.

A sugestão dos pesquisadores é que a melhor defesa está na detecção de atividades incomuns durante a fase de reconhecimento, antes mesmo de o ransomware ser implantado.

Leia também